【サイバーセキュリティ2022】第1回 メールの脅威である攻撃方法5つを分かりやすく解説

「メールの脅威と攻撃方法」を紹介しています。5つのカテゴリー分けし、以下に一つずつ説明してきます。

・メールの脅威となる攻撃方法は5種類

- SPAM(スパム)、迷惑、広告、ジャンク

- Phishing(フィッシング詐欺) Fishing(釣り)と混合

- Spear Phishing(スピアフィッシング詐欺)、標的型フィッシング

- Malware(マルウェア)

- Sextortion(セクストーション)

1.スパムメールとは

スパムメールとは、何かしらの方法でメールアドレスを取得し本人の承諾もなく無差別に大量に配信することです。メールボックスやストレージの圧迫、メールサーバー負荷等を目的にしています。

対策として

個人:エンドポイントメーラーの設定で受信拒否リストに追加

サーバー管理者:メールサーバで受信拒否設定

サイト管理者:メールアドレス非公開、問合せフォームに変更。メールアドレスをテキストでなく画像に変更。ワードプレスサイトでしたらプラグイン導入

2.Phishing(フィッシング詐欺)とは

フィッシング詐欺とは、何かしらの方法で入手したメールアドレスを不特定多数に配信しメール本文にあたかも本物であるような内容を記載し受信者を勘違いさせ、本物に似せたフェイクサイトに誘導し機密情報(ID、パスワード、口座番号など)を入力させることです。不正に入手した機密情報を悪用することが目的です。

まずはメールアドレスを確かめましょう。一文字違っていたりします。0やo(オー)、8やB、1やI(アイ)l(エル)などです。次に本文を精読してみましょう。何かしらの理由で、言葉巧みに誘導するためURL(リンク)が貼ってあると思います。

もし、内容がクレジットの支払い催促なら本物かもしれません。カード使用が止められないようクレジットカードの裏の電話番号に電話しましょう。アナウンスがなり、何10分も待たされるようでしたら本物です。

メール本文にある電話番号記載されているかもしれませんが、電話すると偽職員が対応する恐れがあるので一旦止めましょう。あの手この手と口頭でIDやパスワードを聞かれても答えてはいけません。 最後に、リンク先のURLがhttp://ならそれは詐欺です。金融機関はすべてhttps://の暗号化を採用しています。(「p」の後に「s」が一文字入ります)スマホだと文字が小さくてよく見えないのでノートパソコンやタブレットなどで再確認しましょう。

対策としてはスパムと同様です。不特定多数を狙っての攻撃ですので、個人一人ひとりのリスク管理意識で回避できると思われます。

3.スピアフィッシング詐欺とは

スピアフィッシング詐欺とは、フィッシング詐欺の一種で特定の標的を狙った高度な標的型フィッシングです。フィッシング詐欺と異なる点に、標的を調査し、巧妙に設計したメールを作成しているところです。信頼できる同僚、信ぴょう性の高いWebサイト、または企業に成りすまします。

攻撃者は日本の社会をよく知っています。メール送信者はメール受信者が出向者や業務委託、下請者、派遣等だと認識していることでしょう。さらに、元請けや親会社からのメールを装ったり、果ては自治体や官公庁、政府関係者からのメールを装うなど狙われた企業がむやみにことわれないよう巧妙に仕向けます。

特に組織的に情報システムやICT、ヘルプデスクなどがなく、属人業務(事業)の強い業界が狙われやすいと思います。

対策として、社員一人ひとりの意識改革が必要になります。社員教育も有効な手段の一つですが、組織的な対応が必須だと考えます。ただ、スピアフィッシングは大手に狙いを定めている傾向がありますので、グループ全体、パートナー企業、下請け企業、派遣企業等に徹底周知させるのは現実的ではないように思えます。時間や費用をどれだけ割き、どれだけ防げるか定量的に判断するのは難しいだろうと思います。

スピアフィッシングメールがいつまでの続くようでしたらメールゲートウェイの導入を検討するのも有りかと思います。費用対効果が視覚化できることや費用は発生しますがヒューマンエラーを限りなく無くせること、リスク分散としてベンダーにも責任を担ってもらう意味でもよいのでと考えます。

4.Malware(マルウェア)とは

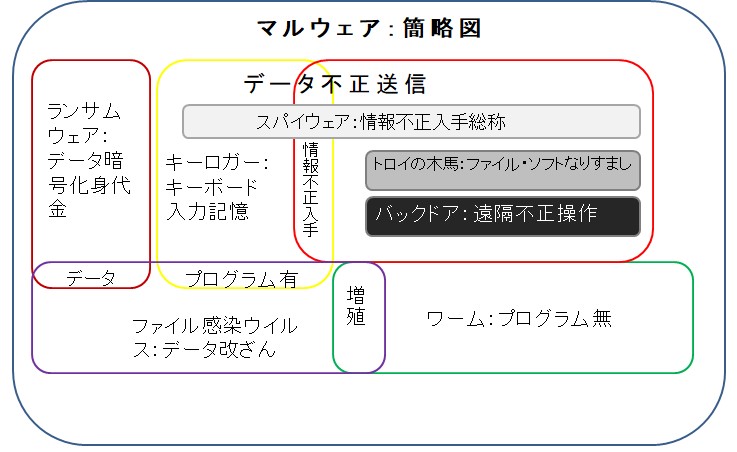

Malware(マルウェア)とは略語で、正式名はMalicious Software(悪意あるソフト)といいます。マルウェアとはファイル感染型ウイルス、ワーム、トロイの木馬、スパイウェア、ランサムウェア、キーロガー、バックドアなどのプログラムがPCに対して有害な動作が知らない間に実行されデータの改ざんや消去、暗号化、増殖、情報を盗んだり、他のデバイスを攻撃します。最悪NoPOSTになり、再インストールを余儀なくされます。

マルウェアの感染経路はメールやサイト閲覧からですが、ここではメールにフォーカスします。メールや添付ファイルをプレビューしただけで感染したりします。

対策として

個人:メーラー設定とWindowsセキュリティ更新、ウイルス対策ソフト導入

当方はアウトルックを使用しているためアウトルック設定を以下に記します。

・表示>プレビューの無効

・オプション>セキュリティセンター、セキュリティセンター設定>電子メールのセキュリティ>すべてテキスト形式で表示に☑

・添付ファイル>添付ファイルのプレビューオフ☑

・自動ダウンロード>自動的にダウンロードしない☑

・自動ダウンロード>暗号化または署名されたHTMLメール画像をダウンロードしない☑

マクロの設定>すべて無効☑

これで、メール・添付ファイルプレビューで感染したりHTMLスクリプトからの感染を防ぐことができます。当方が考える最低限必要な設定項目だと思い紹介しました。

会社ではキッティングしているPCが貸与されると思いますが、自宅個人PCなら設定しておいたほうがよいです。メーラーによって設定個所やディフォルトで設定されていたりしますので、この機に再確認されてはどうでしょうか。

どんなメーラーを使っていても

- 自動プレビューしない(メール、添付ファイル)

- テキスト形式で表示(見栄えがわるくなります)

- マクロ設定無効(マクロで作業自動化していると難しい)

セキュリティを高めようとするといろいろと制限ができてしまい利便性が失われていきます。同様に利便性を高めるとセキュリティの穴ができてしましますので難しいところです。

法人でしたら対策として、スペアフィッシングと同様に社員の教育、IT部門との連携強化、メールゲートウェイの導入を検討しましょう。

5.Sextortion(セクストーション)

セクストーションとはSex(性的)とExtortion(脅迫)の造語で、攻撃者はメール受信者のプライベートな動画や写真を入手しており、それをばらまくなど脅迫し金銭などを要求します。特定のアプリをインストールすることで”見える”ようになるようです。

対策として、セクストーションは個人が対象となります。

スマホやPCカメラの設定をオフにしたり、シールを貼って見えなくすることが有効です。カメラオンになっている不要なアプリも削除しましょう。カメラが自動で起動していたら疑ってアプリを一つずつ確認してみましょう。すでに脅されていましたら、警察へ行き相談しましょう。

以上のことも含め、アプリの見直し、不要なアプリの削除、リソースやレジストリでアプリの挙動確認、各デバイスのファームウェアとアップデートの実施、メーラーの設定、メールサーバーの設定、メールゲートウェイの導入とエンドポイントのウイルス対策ソフトの導入を検討するなどして、多層防御を張りましょう。

攻撃者の侵入経路の一つとしてメールを紹介しましたが、サイト、ダウンロード、フリーソフトなどの外部からの攻撃と、悪意のあるインサイダーやベンダーなどの内部からの脅威にさらされています。

ベンダーに関しては確固たる確証はありませんが、何度消去しても復活するゾンビアプリ(バックドア)は世界的に有名です。あまり大きな声では言えませんが日本に数ある大使館の中で、某国はすべて自国からパソコンを含むデバイスを用意しています。状況証拠として例を挙げました。

バックドアの技術は、もともとトラブルシューティング解決の一つのとして開発されたと言われています。ヘルプデスクなど遠隔でエンドユーザーの許可を得てからエンドポイントに接続し、エンドユーザーに替わって操作しトラブルを解決します。これを悪用・発展させたのがバックドアです。

次回は、”出所不明のメール”の解読の仕方などをお伝えしたいと思います。

※マルウェア図は伝わりやすいように簡略図にしたものです。狭義的定義には当てはまらないケースがあることや、マルウェアは日々進化するため「違うのでは」と感じる方もいるかもしれません。あくまで参考程度でお願いします。