【サイバーセキュリティ】第3回 違和感のあるメールの特徴3つを分かりやすく解説

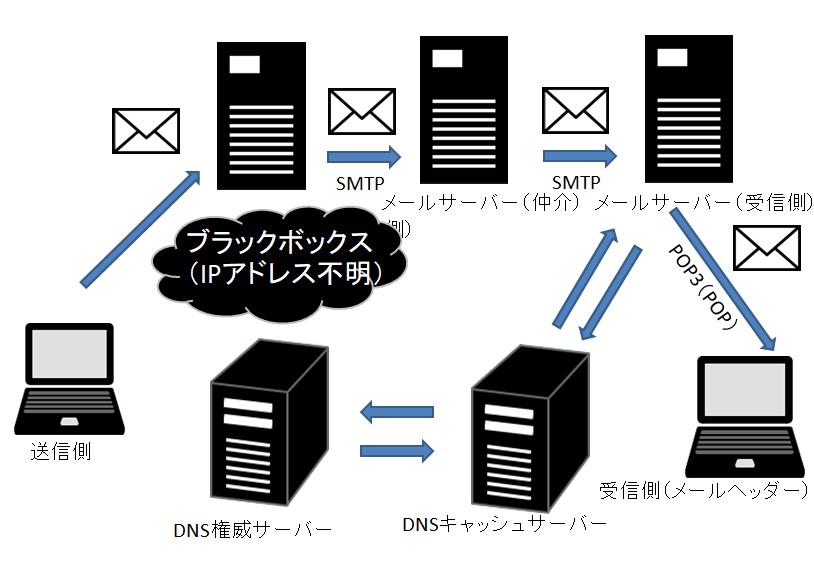

この記事では、フィッシングメール?など”危険なメール”の「メールヘッダー」についてお伝えします。前回記事(下記)よりももう少し深堀することで、”何がわかるのか”を紹介します。

なお、この記事でお伝えするメールヘッダーとは「送られてきたメールの送信者情報から受信するまでの各種情報や経路、受信者情報」を指します。

1.安全なメールヘッダーとは

2.安全なメールをVPN、プロキシ経由をした場合のメールヘッダーとは

3.フィッシングメールのメールヘッダーとは

4.セキュリティ強化 メール認証とは?導入のメリット3つ

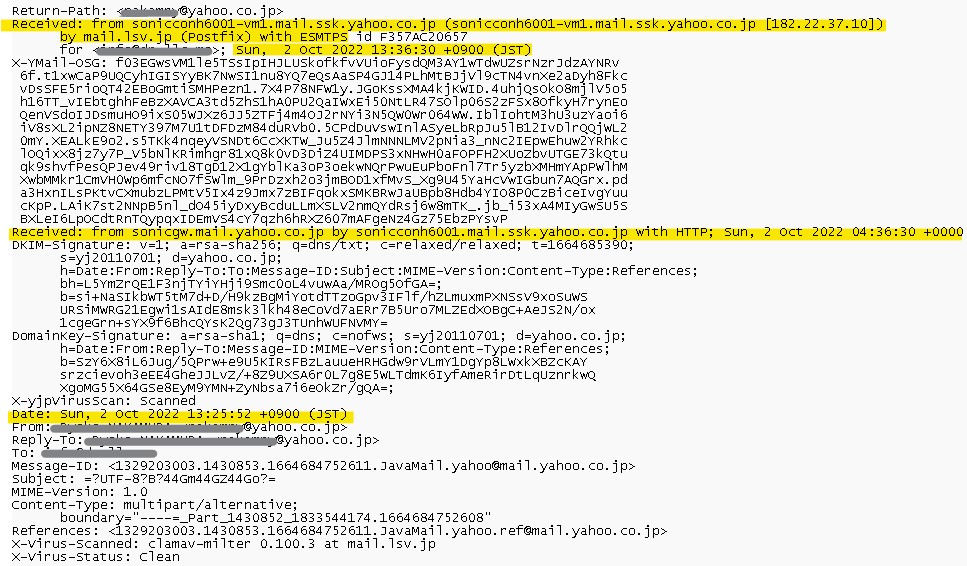

1.安全なメールヘッダーとは

- 送信者側のコンピューター名(デバイス名)任意設定

- ウイルスチェックの判定結果

- ウイルスチェックしたサーバー

- 送信ツール(メールソフト、Webメール)

- 送信プロトコル(httpやSMTP、POP3、MAPIなど)

- 送信した時間(例:JST、EST、CEST)JSTは日本標準時間 任意設定

- メール認証情報

- 添付ファイル有無し

- 文字コード(例:iso-2022-jp)エンコード任意設定

- ドメインサーバー

- メールサーバー経由情報

- 受信した時間

- メッセージ識別ID

- その他

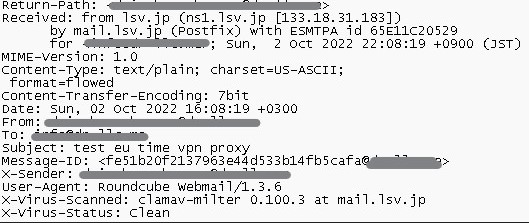

2.安全なメールをVPN、プロキシ経由をした場合のメールヘッダーとは

送信者側のコンピューター名(デバイス名)- ウイルスチェックの判定結果

- ウイルスチェックしたサーバー

- 送信ツール(メールソフト、Webメール)

送信プロトコル(httpやSMTP、POP3、MAPIなど)一部可能送信した時間(例:JST、EST、CEST)JSTは日本標準時間変更メール認証情報- 添付ファイル有無し

文字コード(例:iso-2022-jp)エンコード変更- ドメインサーバー

メールサーバー経由情報- 受信した時間

- メッセージ識別ID

- その他

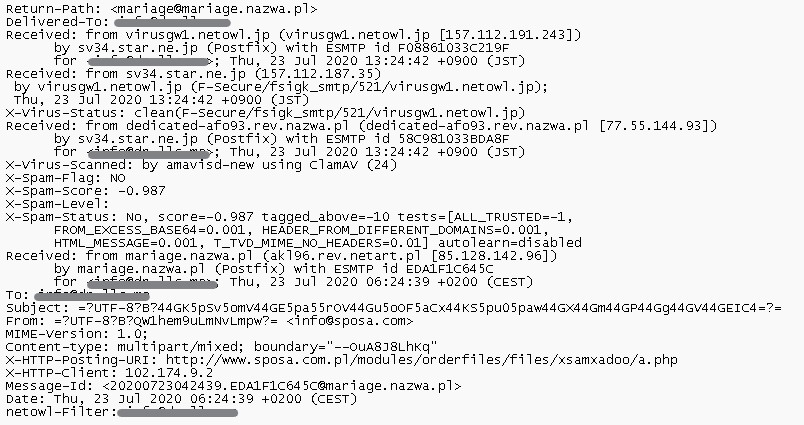

3.フィッシング詐欺のメールヘッダーとは

送信者側のコンピューター名(デバイス名)ウイルスチェックの判定結果- ウイルスチェックしたサーバー

送信ツール(メールソフト、Webメール)送信プロトコル(httpやSMTP、POP3、MAPIなど)一部可能- 送信した時間(例:JST、EST、CEST)JSTは日本標準時間

メール認証情報- 添付ファイル有無し

文字コード(例:iso-2022-jp)- ドメインサーバー

メールサーバー経由情報一部可能?- 受信した時間

- スパム判定評価(スコア偽造?)

- メッセージ識別ID

- その他

メールヘッダーにある「スパム判定評価」を偽造?しているよう見受けました。

・X-Spam-Flag:NO → NOがYESとなると整合性がとれます。正常なメールにはこのヘッダーは付与されません。NOとすることで勘違いさせようとしています。

・X-Spam-Score:-0.987 → 正常な値は0~100で数字が高いほどスパムの疑いが濃厚になります。負数の「-」になっていることから?です。

・X-Spam-Checkがないこと。スパムチェック判定処理が行われたらX-Spam-Check:YESとなります。

これらのことからメールがスパムと判定されず、すり抜けたのではと思います。また、ヘッダーの整合性がないことがわかりますので、この点から?となり疑いが確信に変わります。

4.セキュリティ許可 メール認証とは?導入のメリット3つ

以下の3つのメールセキュリティを導入することでセキュリティが強化されます。ぜひ、サーバー(メール)管理者は導入してみてください。

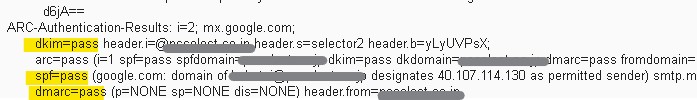

◆SPF なりすまし防止

SPF では、組織に代わってメールを送信できるサーバーとドメインを指定することができます。組織からメールを受信したメールサーバーは、送信元サーバーを指定されたサーバーのリストと比較します。これにより、受信メールサーバーは、メールが実際にその組織から送られたものであることを確認できます。

◆DKIM 送信メールのセキュリティ防止

DKIM により、組織から送信されるすべてのメールに、暗号化されたデジタル署名が追加されます。受信メールサーバーは、公開鍵を使って署名を読み取り、メールが実際にその組織から送られたものであることを確認します。DKIM を使用すると、メールがサーバー間で送信される際にメールの内容が改変されるのを防ぐこともできます。

◆DMARC 偽装された迷惑メールに対するセキュリティ強化

DMARC を使用すると、組織からのメールが SPF にも DKIM にも合格しない場合、受信サーバーにその処理方法を指示できます。また、どのメールが SPF と DKIM に合格したか、しなかったかを示すレポートを受け取ることができます。これらのレポートは、メール攻撃の可能性やその他の脆弱性を特定するのに役立ちます。

上記3つのメール認証を設定することでメールセキュリティが強化され一定の効果が期待できます。ただ、各サーバーの仕様によってはできないこともあります。当方のサーバーではDNSレコードにて「SPF」のみ対応できました。

次回は、フィッシングメールに記載されているリンク先と添付ファイルを検証してみます。