【Win11 2022/9】第4回 無線LANルーターパスワード解析検証

- 環境

- SSIDステルス有効状態で何がわかるのか

- SSIDステルス有効無効でパスワードは解析されるのか

1.環境

仮想マシン:Kali Linux

無線LANアダプタ:モニターモード(wlan0)

暗号化モード:WPA-PSK AES

パスワード強度:50点/100点中(※以下参照)

※https://tools.arashichang.com/pass_streng.html

無線LANルーター:WHR-1166DHP2(Ver.2.95) 2.4GHz有効、5GHz無効、チャンネル最適化(13)、Any接続無効

2.Kali linuxでSSIDステルスは有効か

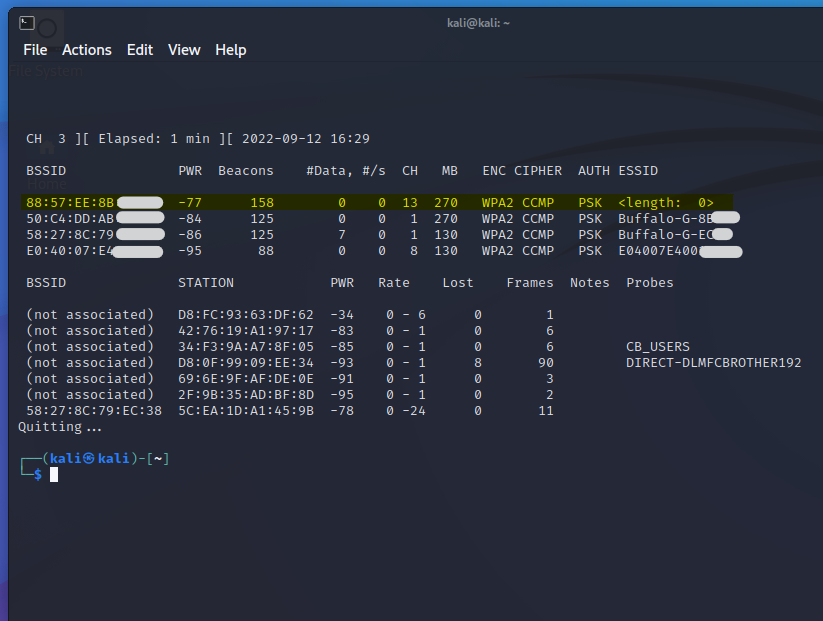

# airodump-ng wlan0

上記コマンドではSSIDは見れず、ステルスは有効。ただし、MACアドレスは確認できる。何かしらの方法でターゲットのMACアドレスがわかれば狙い撃ちされる可能性がある。

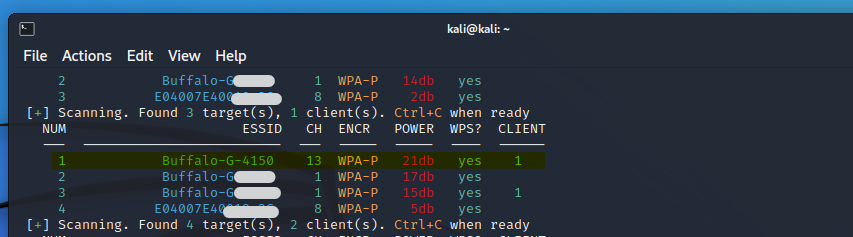

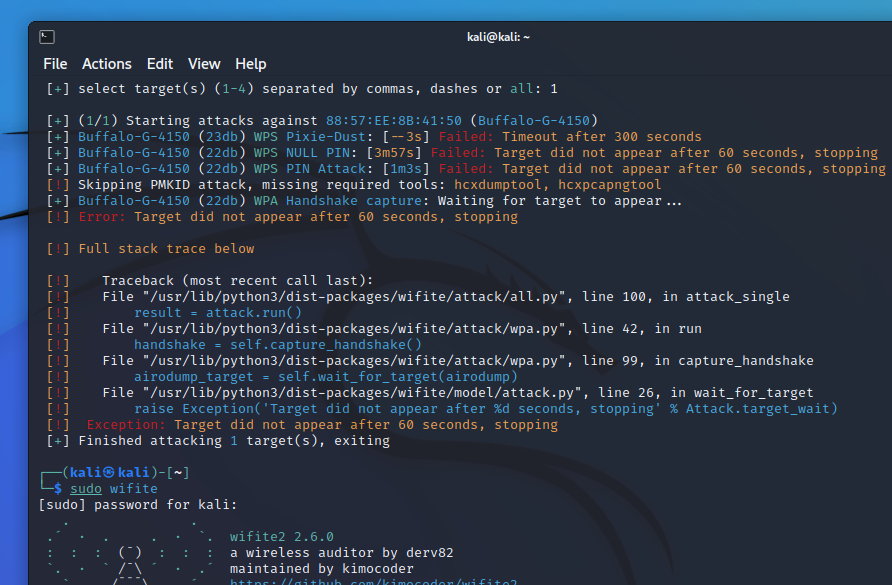

# wifite

上記コマンド実行。チャンネル(13)からステルスSSID発見確認。仮に、同チャンネルが複数存在する時は、総アタックすることでMACアドレスからSSID発見が可能となる。

パスワード解析失敗。再度解析ツール実施も失敗。少なくともターゲットである無線LANルーターのステルス機能は当方の環境では有効と言える。

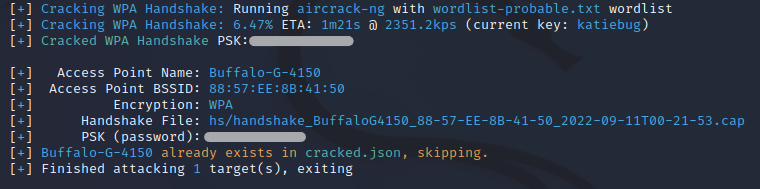

3.ステルス機能オフにするとパスワード解析成功

ステルスを無効にして再度解析ツールを実行してみるとパスワード(強度50点)が解析されてしまった。

再度、オリジナルパスワード(強度67点)に変更し実施したところ、解析不可であった。オリジナルパスワードは最低限の強度とみなし、更に強度をあげることをお勧めしたい。

ステルス機能をオンにすると、無線で接続されているPCだけでなく、プリンタ、スマホ、テレビ、ゲーム機などSSIDとパスワード(暗号化キー)の再入力が必要になる。プリンタやテレビ、ゲーム機などはモデルによっては直接入力(SSID)できないものもあるのでステルス機能を有効にする前にマニュアルや設定画面で確認した方がよいと言える。

次回は、暗号化モード:WPA2-PSK AESで検証してみたい。